前言:

坛友们,年轻就是资本,和我一起逆天改命吧,我的学习过程全部记录及学习资源:https://www.52pojie.cn/thread-1582287-1-1.html

立帖为证!--------记录学习的点点滴滴

0x1 下载和安装kali

1.打开链接:https://www.kali.org/get-kali/

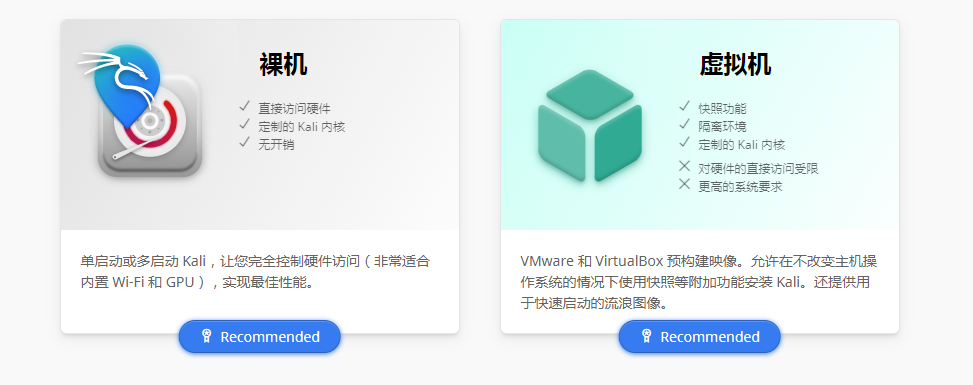

2.如果是真机就选择左边的,如果是将kali装在虚拟机中的就选择右边的。

3.我是装在虚拟机中的,单击过去,选择下载torrent种子,使用迅雷下载,速度非常快。

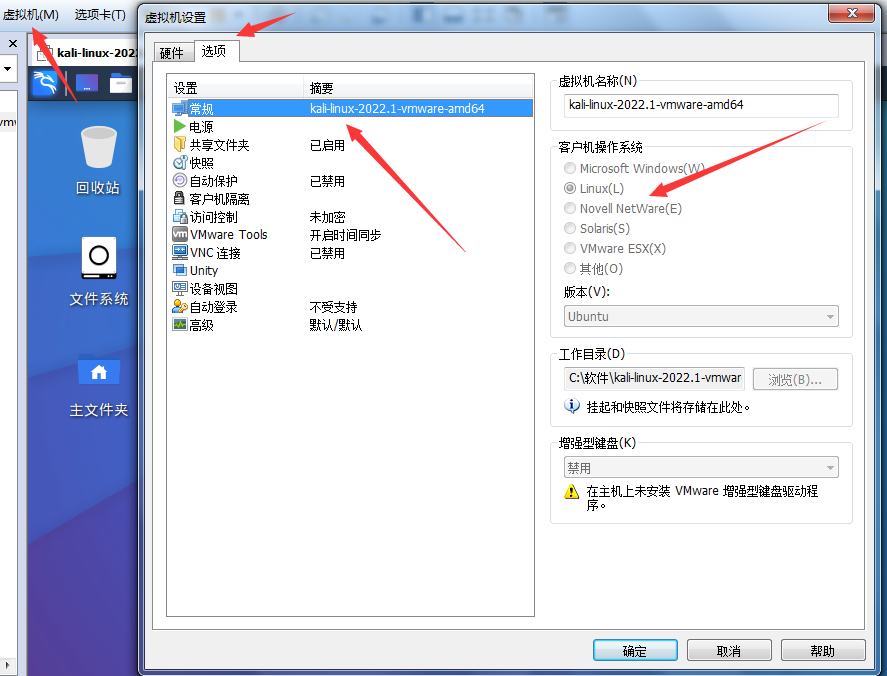

4.安装完之后会在虚拟机中打开,会提示“不支持的客户机debain10 64位重装系统”错误,菜单栏点开虚拟机,点设置,点选项,客户机操作系统选择linux即可。

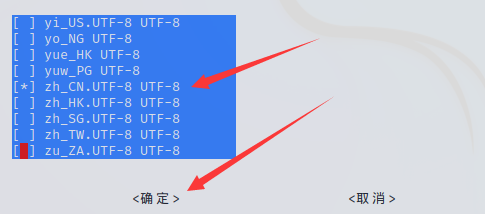

5.kali的默认用户名和密码是kali和kali,进去后发现是英文界面,输入sudo dpkg-reconfigure locales命令,出现下图所示界面,一直按方向键下到最底部,找到zh_CN.UTF-8,空格键选择,然后TAB键切换到OK按钮上,回车确认即可,等待命令执行完重启虚拟机就会发现界面变成中文了。

0x2 下载目标程序和准备环境

1.下载目标程序:https://adworld.xctf.org.cn/task/answer?type=reverse&number=4&grade=1&id=5476&page=1

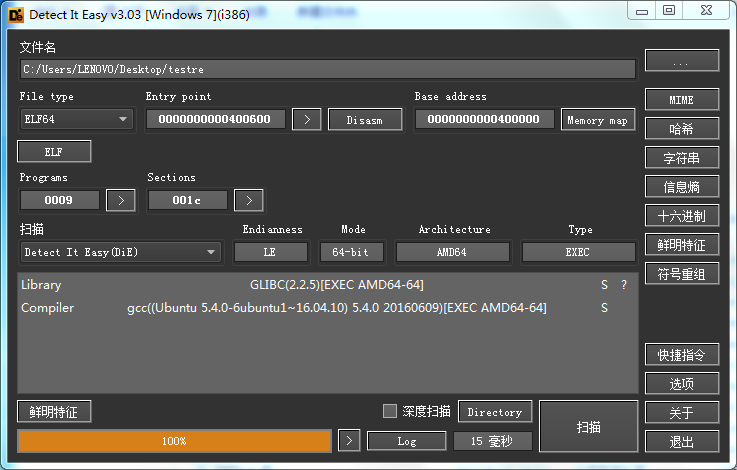

2.是个压缩包,解压出来是个没有后缀名的文件,使用die工具查壳,可以看到是64位elf类型文件。

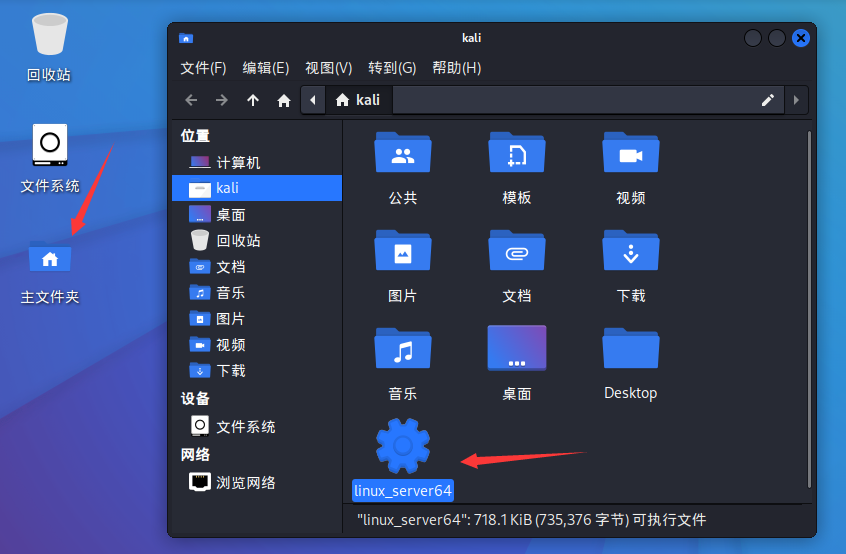

3.将IDA目录dbgsrv目录下的服务端linux_server64上传到kali的主文件夹下来。

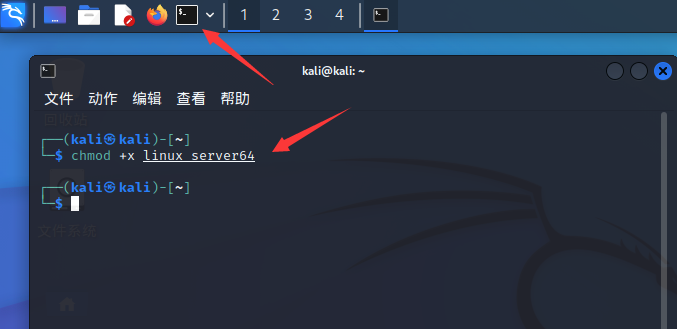

4.点击黑窗口,打开命令行,输入chmod +x linux_server64,给予权限。

5.接着输入./linux_server64,运行服务端,可以看到服务运行,并且监听23946端口。

IDA Linux 64-bit remote debug server(ST) v7.5.26. Hex-Rays (c) 2004-2020

Listening on 0.0.0.0:23946...

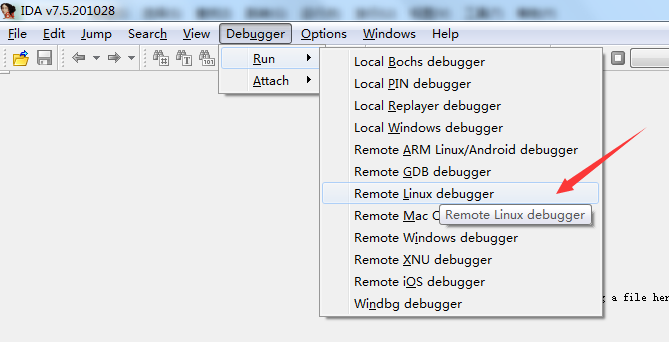

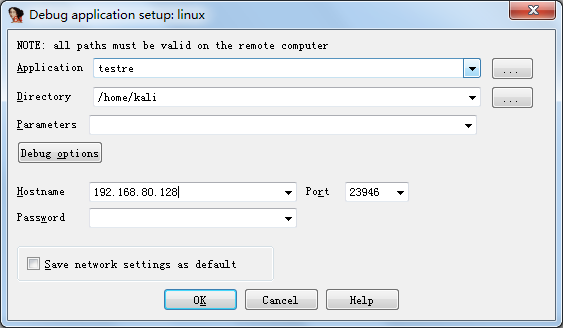

6.再把目标程序同样上传到kali目录下,然后打开IDA如图所示,在菜单栏点debugger,run,linux程序。

7.Application,就是程序的名字,Directory就是目标程序在kali中所在的位置(打开终端,输入pwd就能显示当前所在路径),Hostname就是我们kali的ip地址,点OK,成功加载目标程序,说明动态调试环境已经搭建好。

0x3 实战ctf

1.前面查过壳了,这里不在重复了,直接IDA打开程序,找到main函数,F5反编译看伪代码:

__int64 __fastcall main(int a1, char **a2, char **a3)

{

void *ptr; // [rsp+10h] [rbp-30h]

__int64 v5; // [rsp+18h] [rbp-28h] BYREF

char v6[28]; // [rsp+20h] [rbp-20h] BYREF

int v7; // [rsp+3Ch] [rbp-4h]

v7 = 0;

v5 = 256LL;

sub_400D00(v6, 17LL, a3);

ptr = malloc(0x100uLL);

sub_400700(ptr, &v5, v6, 16LL);

free(ptr);

return 0LL;

}

2.main函数里面有sub_400D00和sub_400700函数,前者没有看懂,后者里面出现了关键字,要想成功,那么必须满足if里面的6个比较。

if ( !strncmp((const char *)s, "D9", 2uLL)

&& !strncmp((const char *)s + 20, "Mp", 2uLL)

&& !strncmp((const char *)s + 18, "MR", 2uLL)

&& !strncmp((const char *)s + 2, "cS9N", 4uLL)

&& !strncmp((const char *)s + 6, "9iHjM", 5uLL)

&& !strncmp((const char *)s + 11, "LTdA8YS", 7uLL) )

{

v6[1] = puts("correct!");

}

3.再看字符串s从哪来? s = a1;,sub_400700函数的第一个参数就是a1,往上层看a1就是传进来的ptr,ptr分配的是0x100,也就是256个字节大小的内存。

4.再看外层if,if ( *v30 > n + v17 - j ),如果这个else了,那么就失败了,看看v30,右边变量都是计算过来的,v30则是第二个参数,第二个参数v5=256,第三个参数是v6,第四个参数是16,而v6在前面sub_400D00(v6, 17LL, a3)出现过。

5.回头再看看这个函数,一个循环,从v5每次读一个字节给v6,也就是把v5的值拷贝给v6,v5的值是17,然后末尾补0。

__int64 __fastcall sub_400D00(__int64 a1, unsigned __int64 a2)

{

char buf; // [rsp+17h] [rbp-19h] BYREF

unsigned __int64 i; // [rsp+18h] [rbp-18h]

unsigned __int64 v5; // [rsp+20h] [rbp-10h]

__int64 v6; // [rsp+28h] [rbp-8h]

v6 = a1;

v5 = a2;

for ( i = 0LL; i < v5; ++i )

{

read(0, &buf, 1uLL);

*(_BYTE *)(v6 + i) = buf;

}

*(_BYTE *)(v6 + v5 - 1) = 0;

fflush(stdout);

return (unsigned int)i;

}

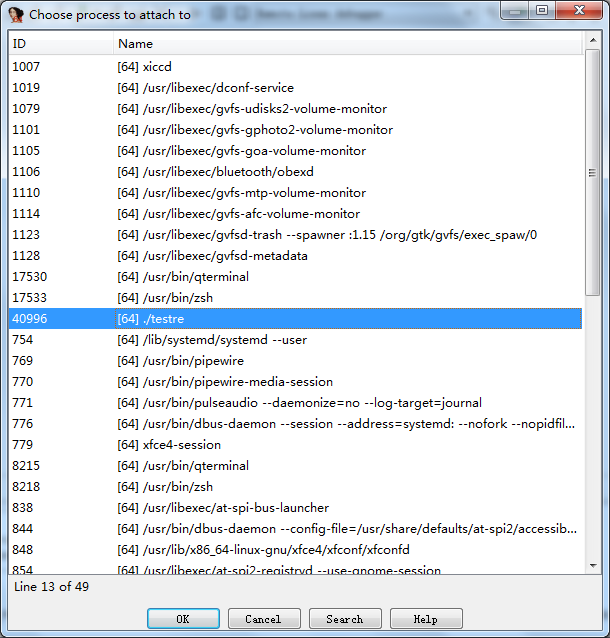

6.前面也就是获取我们输入字符串的地方,接下来有点没思路了,接下来动态调试看看,现在kali里面./testre将程序跑起来,然后ida attach附加上来。

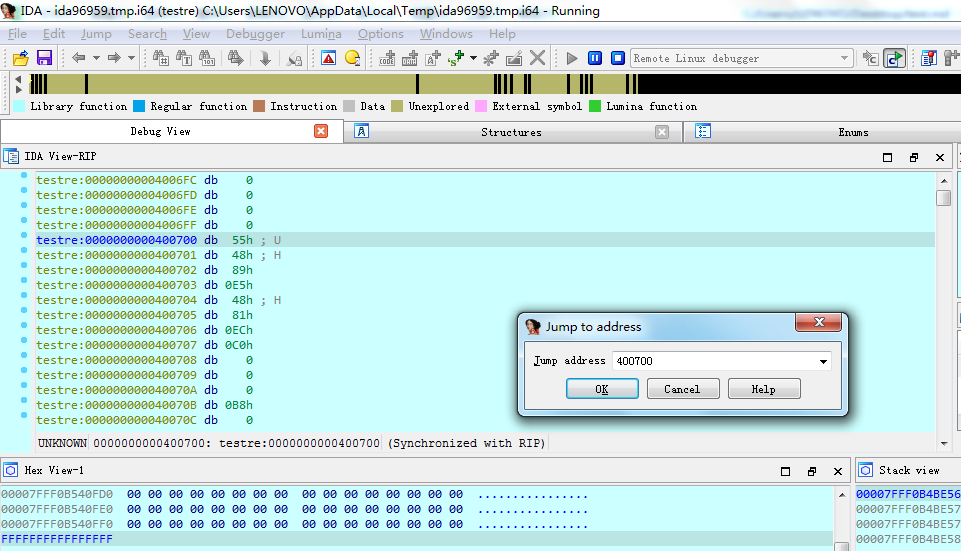

7.按g键,输入400700,跳转过去,这是啥,怎么没看到我们静态分析时的函数,前面学习脱壳的时候也经常出现调试器把代码当成数据了,这是识别不正确导致的,右键code即可看到正常的反汇编代码。

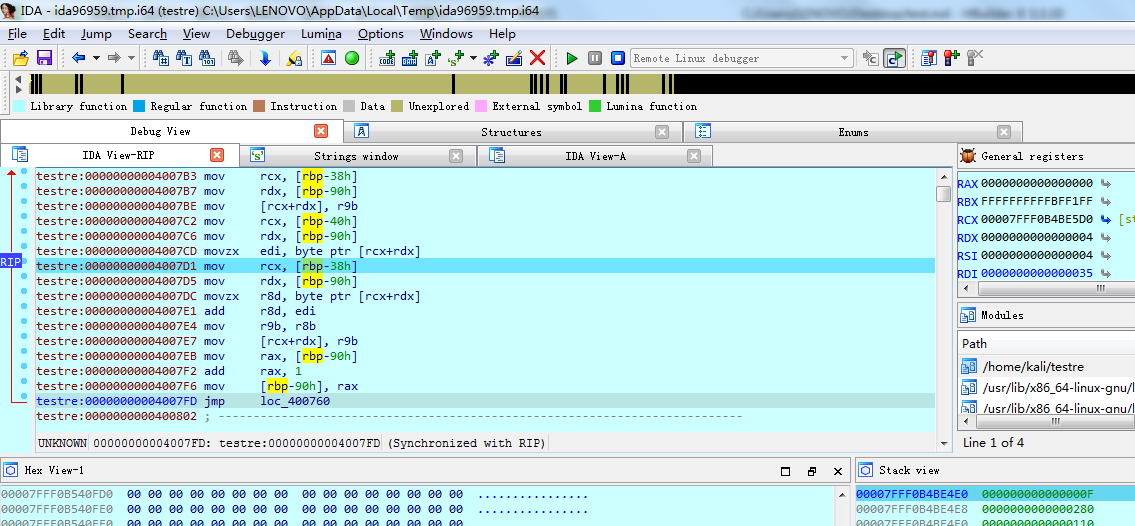

8.F2在段首400700处下断点,然后回到kali,输入1234567812345678回车,程序断了下来,然后单步跟,半小时后,放弃了,绕晕了。

0x4 看官方writeup

1.还是来到400700,先看第一个for循环,这里进行了一个异或操作,将字符串byte_400E90处的值不断与v13异或。

for ( i = 0LL; i < v28; ++i )

{

v13 = *(unsigned __int8 *)(v25 + i);

*((_BYTE *)v26 + i) = byte_400E90[i % 0x1D] ^ v13;

*((_BYTE *)v26 + i) += *(_BYTE *)(v25 + i);

}

byte_400E90点进去之后看到如下数据,百度翻译:ake secret makes you annoyed这个秘密让你生气,up里面说这个异或后面并没有用到。

.rodata:0000000000400E90 byte_400E90 db 66h ; DATA XREF: sub_400700+9E↑r

.rodata:0000000000400E91 aAkeSecretMakes db 'ake_secret_makes_you_annoyed',0

2.下面这个循环,有两个移位操作,base64编码经常会用到移位操作,up说这是base58。

while ( v20 < v28 )

{

v21 = *(unsigned __int8 *)(v25 + v20);

for ( j = n - 1; ; --j )

{

v10 = 1;

if ( j <= v18 )

v10 = v21 != 0;

if ( !v10 )

break;

v22 = v11[j] << 6;

v21 += v11[j] << 8;

v9 = 64;

v11[j] = v21 % 58;

*((_BYTE *)v26 + j) = v22 & 0x3F;

v22 >>= 6;

v21 /= 58;

v27 /= v9;

if ( !j )

break;

}

++v20;

v18 = j;

}

下面是base58和base64的码表,base58可以看多次左右移位6和8、除58、模58和码表进行猜测判断,例如我们这个目标程序就有两个这样的码表。

.rodata:0000000000400EB0 byte_400EB0 db '1' ; DATA XREF: sub_400700+446↑r

.rodata:0000000000400EB1 a23456789abcdef db '23456789ABCDEFGHJKLMNPQRSTUVWXYZabcdefghijkmnopqrstuvwxyz',0

.rodata:0000000000400EF0 byte_400EF0 db 'A' ; DATA XREF: sub_400700+464↑r

.rodata:0000000000400EF1 aBcdefghijklmno db 'BCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/',0

3.这段代码可以直接判断是干扰项,整个函数里面只有这里用到了v8,char v8的定义,这里可以直接过掉。

for ( j = 0LL; ; ++j )

{

v8 = 0;

if ( j < n )

v8 = ~(v11[j] != 0);

if ( (v8 & 1) == 0 )

break;

}

4.这里是最终的核心代码,v17这一段会不会执行?byte_400EB0和byte_400EF0又访问了码表,j的值是多少?

if ( *v30 > n + v17 - j )

{

if ( v17 )

{

c = 61;

memset(s, 49, v17);

memset(v26, c, v17);

}

v20 = v17;

while ( j < n )

{

v4 = v11;

*((_BYTE *)s + v20) = byte_400EB0[v11[j]];

*((_BYTE *)v26 + v20++) = byte_400EF0[v4[j++]];

}

*((_BYTE *)s + v20) = 0;

*v30 = v20 + 1;

if ( !strncmp((const char *)s, "D9", 2uLL)

&& !strncmp((const char *)s + 20, "Mp", 2uLL)

&& !strncmp((const char *)s + 18, "MR", 2uLL)

&& !strncmp((const char *)s + 2, "cS9N", 4uLL)

&& !strncmp((const char *)s + 6, "9iHjM", 5uLL)

&& !strncmp((const char *)s + 11, "LTdA8YS", 7uLL) )

{

v6[1] = puts("correct!");

}

v32 = 1;

v14 = 1;

}

5.这段代码决定了v17的值,阅读一下,v12初值0,必然小于v28的值16,v25也就我们输入的字符串v6,v17的初值也是0,所以v12的结果false,所以下一个if==0就是true,直接break,v17的值还是0。

while ( 1 )

{

v12 = 0;

if ( v17 < v28 )

v12 = ~(*(_BYTE *)(v25 + v17) != 0);

if ( (v12 & 1) == 0 )

break;

++v17;

}

6.同样,v17是0,v28是16,计算结果n=22(整数相乘不保留小数),j的值回看本节4,最后一次j初始化为0,跳出循环。

n = 138 * (v28 - v17) / 0x64 + 1;

7.通过5和6排除前面的干扰项,可以得到核心代码还是这几个比较,把字符串按照s,s+2,s+6,s+11,s++18,s+20的顺序组装起来就是“D9cS9N9iHjMLTdA8YSMRMp”:

while ( j < n )

{

v4 = v11;

*((_BYTE *)s + v20) = byte_400EB0[v11[j]];

*((_BYTE *)v26 + v20++) = byte_400EF0[v4[j++]];

}

*((_BYTE *)s + v20) = 0;

*v30 = v20 + 1;

if ( !strncmp((const char *)s, "D9", 2uLL)

&& !strncmp((const char *)s + 20, "Mp", 2uLL)

&& !strncmp((const char *)s + 18, "MR", 2uLL)

&& !strncmp((const char *)s + 2, "cS9N", 4uLL)

&& !strncmp((const char *)s + 6, "9iHjM", 5uLL)

&& !strncmp((const char *)s + 11, "LTdA8YS", 7uLL) )

{

v6[1] = puts("correct!");

}

v32 = 1;

v14 = 1;

}

8.通过上面可以看到s的值是由v11来决定,而v11的值在base58码表中出现过,可以猜测输入经过base58编码然后和D9cS9N9iHjMLTdA8YSMRMp进行比较。

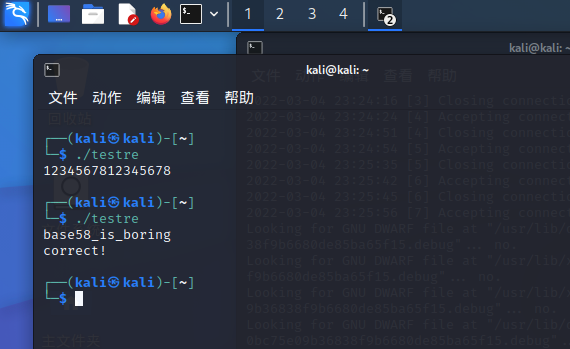

9.在kali中运行程序,测试一下:

0x5 总结

1.带干扰的题目真的是头大,不知道怎么去混淆,反推时不知道会走哪一个流程,一个2分题,看了writeup现在还是有点晕。

2.静态的时候分支太多了,想着动态应该能看清走向,结果不熟悉IDA的调试功能,动态调试了个寂寞,还是得体力计算。

3.遇到不知道的算法时,要学会总结反编译后的伪代码,下次看到类似的就能猜测一下是什么算法了,elf程序,study pe没法用。

4.分析时,从影响结果的变量反推,再从输入顺推输出,排除干扰项,找到最终的输出。

0x6 参考资料

1.Kali Linux系统设置中文语言环境

2.ida动态调试elf(无坑详细)

3.linux 查看当前路径命令:pwd

4.攻防世界逆向高手题之testre

发表于 2022-3-5 15:46

发表于 2022-3-5 15:46

发表于 2022-3-5 16:05

发表于 2022-3-5 16:05

发表于 2022-3-5 16:10

发表于 2022-3-5 16:10

发表于 2022-3-5 16:28

发表于 2022-3-5 16:28

发表于 2022-3-5 16:31

发表于 2022-3-5 16:31