转自:https://xz.aliyun.com/t/3984

原文地址:https://securelist.com/razy-in-search-of-cryptocurrency/89485/

去年,我们发现某种恶意软件会在受害者的计算机上安装恶意扩展程序并且感染已安装的扩展程序。被感染后,这些扩展插件的会被禁用完整性检查并且浏览器的自动更新功能会被关闭。卡巴斯基实验室的防护产品将恶意程序检测为一个可执行文件Trojan.Win32.Razy.gen,此程序通过网站上的广告进行传播,并以合法软件为幌子从免费的文件托管服务处进行分发。

Razy有多种用途,其主要与窃取加密货币有关。 它的主要工具是脚本main.js,它具有以下功能:

- 在网站上搜索货币钱包的地址,并用攻击者的钱包地址进行替换

- 欺骗QR码,并将其图像指向钱包

- 修改用于交换加密货币的网页

- 欺骗Google和Yandex的搜索结果

感染详情

Trojan Razy与Google Chrome,Mozilla Firefox和Yandex浏览器虽然是相互“兼容”的,但每种浏览器类型都有不同的入侵方案。

Mozilla Firefox

对于Firefox,木马会安装名为“Firefox Protection”的扩展程序,其ID为{ab10d63e-3096-4492-ab0e-5edcf4baf988} (文件夹路径为: “%APPDATA%\Mozilla\Firefox\Profiles\.default\Extensions\{ab10d63e-3096-4492-ab0e-5edcf4baf988}”)。

为了能够使恶意代码正常运行,Razy对以下文件进行了操作:

- “%APPDATA%\Mozilla\Firefox\Profiles.default\prefs.js”,

- “%APPDATA%\Mozilla\Firefox\Profiles.default\extensions.json”,

- “%PROGRAMFILES%\Mozilla Firefox\omni.js”.

Yandex浏览器

木马对文件%APPDATA%\Yandex\YandexBrowser\Application\\browser.dll进行操作用以进制浏览器的完整性检查。 它重命名文件browser.dll_并将其保留在同一文件夹中。

之后软件会禁用浏览器更新,并创建注册表项HKEY_LOCAL_MACHINE\SOFTWARE\Policies\YandexBrowser\UpdateAllowed” = 0 (REG_DWORD)。

然后将扩展名Yandex Protect安装到文件夹%APPDATA%\Yandex\YandexBrowser\User Data\Default\Extensions\acgimceffoceigocablmjdpebeodphgc\6.1.6_0中。 ID 为acgimceffoceigocablmjdpebeodphgc对应于Chrome的合法扩展名Cloudy Calculator,其版本为6.1.6_0。 如果此扩展程序已安装在Yandex浏览器中的用户设备上,则会被恶意Yandex Protect替换。

谷歌浏览器

Razy编辑文件%PROGRAMFILES%\Google\Chrome\Application\\chrome.dll以禁用扩展程序的完整性检查。 它重命名原始chrome.dll文件为chrome.dll_并将其保留在同一文件夹中。

它会创建以下注册表项以禁用浏览器的更新操作:

- “HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Update\AutoUpdateCheckPeriodMinutes” = 0 (REG_DWORD)

- “HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Update\DisableAutoUpdateChecksCheckboxValue” = 1 (REG_DWORD)

- “HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Update\InstallDefault” = 0 (REG_DWORD)

- “HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Update\UpdateDefault” = 0 (REG_DWORD)

我们遇到过感染了不同Chrome扩展程序的情况。 尤其是:Chrome Media Router是基于Chromium浏览器中具有相同名称的服务组件。 它在安装了Chrome浏览器的设备上出现,但缺未显示在已安装的扩展程序列表中。 在感染期间,Razy修改了Chrome Media路由器扩展程序所在文件夹的内容:%userprofile%\AppData\Local\Google\Chrome\User Data\Default\Extensions\pkedcjkdefgpdelpbcmbmeomcjbeemfm。

脚本详情

无论目标浏览器是何类型,Razy都将以下脚本添加到包含恶意脚本的文件夹中:bgs.js,extab.js,firebase-app.js,firebase-messaging.js和firebase-messaging-sw.js。 manifest.json文件是在此文件夹中创建或被覆盖以确保恶意软件能够调用这些脚本。

脚本firebase-app.js,firebase-messaging.js和firebase-messaging-sw.js是合法的。 它们属于Firebase,而此平台用于向恶意玩家的Firebase帐户发送统计信息。

脚本bgs.js和extab.js是恶意的,并在工具obfuscator.io的帮助下进行模糊处理。 前者将统计信息发送到Firebase帐户,而后者(extab.js)将参数tag =&did =&v_tag =&k_tag =的脚本i.js插入到用户访问的页面中。

在上面的示例中,脚本i.js是从Web资源gigafilesnote [.] com(gigafilesnote [.] com/i.js?tag =&did =&v_tag =&k_tag =)处分发的。 在其他情况下,在域apiscr [.] com,happybizpromo [.] com和archivepoisk-zone [.] info中同样能够检测到类似的脚本。

脚本i.js会修改HTML页面,之后插入广告和视频,并将广告添加到Google搜索结果中。

感染的主要手段是调用main.js对用户访问的页面添加了对脚本的调用。

主而这个脚本主要被分成一下四个地址:

- Nolkbacteria[.]info/js/main.js?_=

- 2searea0[.]info/js/main.js?_=

- touristsila1[.]info/js/main.js?_=

- solkoptions[.]host/js/main.js?_=

脚本main.js不会被混淆,并且可以从函数名称中看到它的功能。

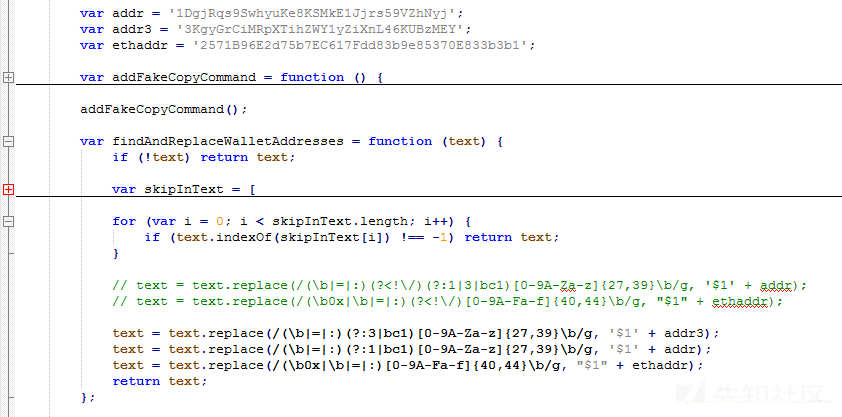

上面的屏幕截图显示了函数findAndReplaceWalletAddresses的情况,它搜索比特币和以太坊钱包,并用攻击者钱包的地址替换它们。 值得注意的是,此功能几乎适用于除Google和Yandex域名以外的所有页面,以及instagram.com和ok.ru等热门域名。

指向钱包的QR码图像也会被替换。 当用户访问网站资源gdax.com,pro.coinbase.com,exmo。*,binance。*或在网页上检测到具有src ='/res/exchangebox/qrcode /'的元素时,会发生替换操作。

除了上述功能外,main.js还修改了加密货币交易所EXMO和YoBit的网页。 以下脚本调用将被添加到页面代码中:

- /js/exmo-futures.js?_= – when exmo./ru/ pages are visited

- /js/yobit-futures.js?_= – when yobit./ru/ pages are visited

其中一个域是where is one of the domains nolkbacteria[.]info, 2searea0[.]info, touristsila1[.]info,或者archivepoisk-zone[.]info.

这些脚本会向用户显示一些关于交易所中与“新功能”相关的假消息,并提供以高于市场价格销售加密货币的消息。 换句话说,用户被说服将钱转移到攻击者的钱包中。

Main.js还修改了Google和Yandex搜索结果。 如果搜索请求与加密货币和加密货币交换相关联,则会将伪造的搜索结果添加到页面中:

- /(?:^|\s)(gram|телеграм|токен|ton|ico|telegram|btc|биткойн|bitcoin|coinbase|крипта|криптовалюта|,bnrjqy|биржа|бираж)(?:\s|$)/g;

- /(скачать.музык|музык.скачать)/g;

- /тор?рент/g;

这就是受感染用户被诱导访问受感染网站或以加密货币为主题的合法网站的方式,他们将在这些网站上看到上述消息。

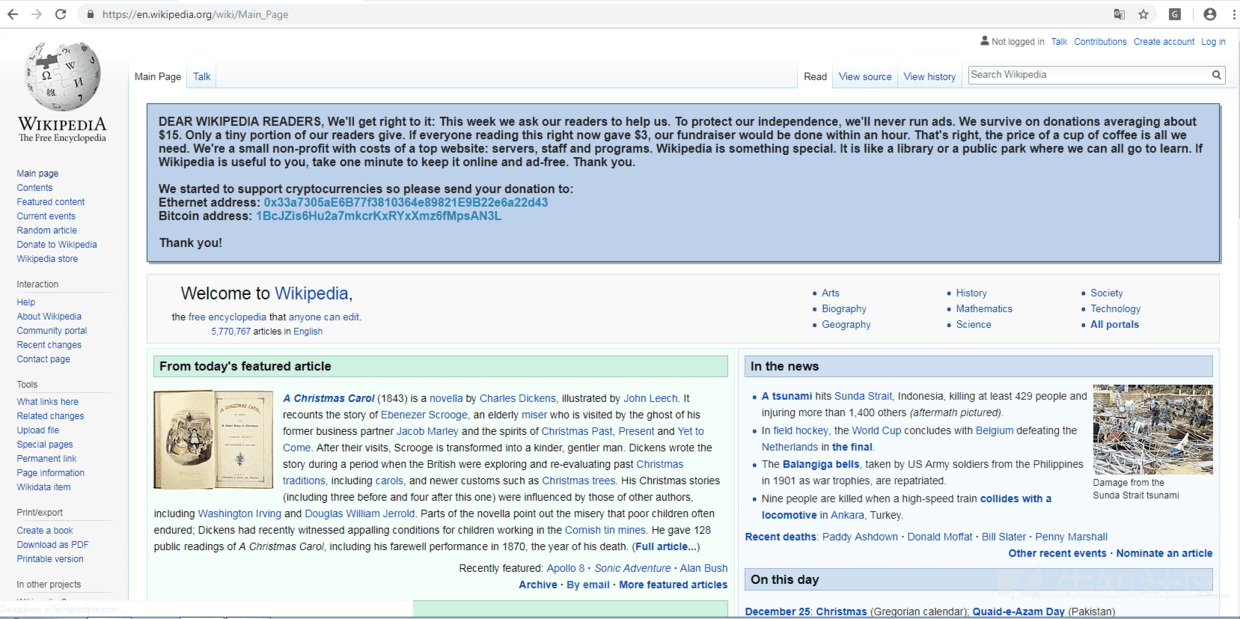

当用户访问维基百科时,main.js会添加一个包含捐赠请求的内容,以支持在线百科全书。 网络犯罪分子的钱包地址用于代替银行详细信息。而原始的捐赠信息将被删除。

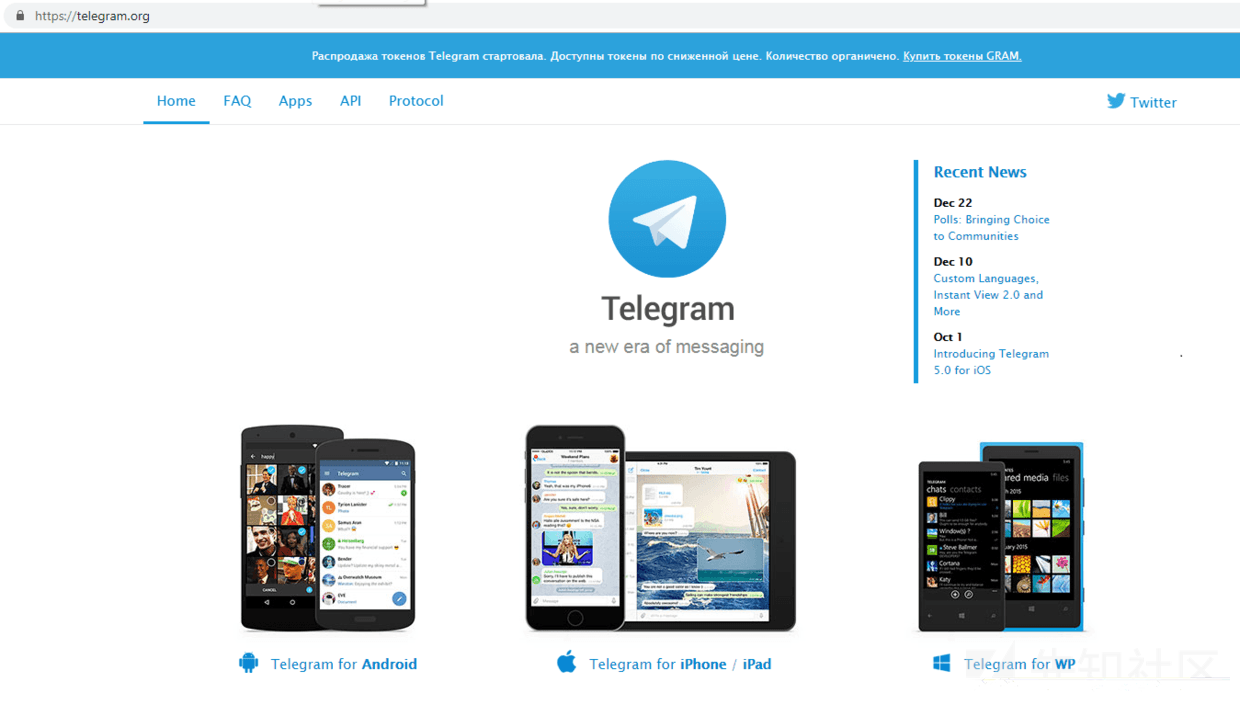

当用户访问网页telegram.org时,他们会看到可以用极低的价格购买Telegram的token。

当用户访问俄罗斯社交网络Vkontakte(VK)的页面时,该木马会为其添加广告内容。 如果用户点击横幅广告,他们会被重定向到网上诱骗资源(位于域名ooo-ooo [.]信息中),系统会提示他们现在支付一小笔钱以便以后赚取大量资金。

IOCs

卡巴斯基实验室的产品检测Razy相关的脚本为HEUR:Trojan.Script.Generic。

以下是分析脚本中检测到的所有钱包地址:

- Bitcoin: ‘1BcJZis6Hu2a7mkcrKxRYxXmz6fMpsAN3L’, ‘1CZVki6tqgu2t4ACk84voVpnGpQZMAVzWq’, ‘3KgyGrCiMRpXTihZWY1yZiXnL46KUBzMEY’, ‘1DgjRqs9SwhyuKe8KSMkE1Jjrs59VZhNyj’, ’35muZpFLAQcxjDFDsMrSVPc8WbTxw3TTMC’, ’34pzTteax2EGvrjw3wNMxaPi6misyaWLeJ’.

- Ethereum: ’33a7305aE6B77f3810364e89821E9B22e6a22d43′, ‘2571B96E2d75b7EC617Fdd83b9e85370E833b3b1′, ’78f7cb5D4750557656f5220A86Bc4FD2C85Ed9a3’.

在撰写本文时,这些钱包的交易总额约为0.14 BTC加25 ETH。

MD5

Trojan.Win32.Razy.gen

707CA7A72056E397CA9627948125567A

2C274560900BA355EE9B5D35ABC30EF6

BAC320AC63BD289D601441792108A90C

90A83F3B63007D664E6231AA3BC6BD72

66DA07F84661FCB5E659E746B2D7FCCD

Main.js

2C95C42C455C3F6F3BD4DC0853D4CC00

2C22FED85DDA6907EE8A39DD12A230CF

i.js

387CADA4171E705674B9D9B5BF0A859C

67D6CB79955488B709D277DD0B76E6D3

Extab.js

60CB973675C57BDD6B5C5D46EF372475

Bgs.js

F9EF0D18B04DC9E2F9BA07495AE1189C

恶意域名

gigafilesnote[.]com

apiscr[.]com,

happybizpromo[.]com,

archivepoisk-zone[.]info,

archivepoisk[.]info,

nolkbacteria[.]info,

2searea0[.]info,

touristsila1[.]info,

touristsworl[.]xyz,

solkoptions[.]host.

solkoptions[.]site

mirnorea11[.]xyz,

miroreal[.]xyz,

anhubnew[.]info,

kidpassave[.]xyz

钓鱼域名

ton-ico[.]network,

ooo-ooo[.]info.

发表于 2019-1-31 10:53

发表于 2019-1-31 10:53

发表于 2019-2-1 22:16

发表于 2019-2-1 22:16

发表于 2019-2-3 00:05

发表于 2019-2-3 00:05

发表于 2019-2-3 10:48

发表于 2019-2-3 10:48

发表于 2019-2-22 17:41

发表于 2019-2-22 17:41