逆向基础笔记二十四 汇编 指针(五) 系列完结

本帖最后由 lyl610abc 于 2021-3-12 17:14 编辑继续更新个人的学习笔记,

其它笔记传送门

逆向基础笔记一 进制篇

逆向基础笔记二 数据宽度和逻辑运算

逆向基础笔记三 通用寄存器和内存读写

逆向基础笔记四 堆栈篇

逆向基础笔记五 标志寄存器

逆向基础笔记六 汇编跳转和比较指令

逆向基础笔记七 堆栈图(重点)

逆向基础笔记八 反汇编分析C语言

逆向基础笔记九 C语言内联汇编和调用协定

逆向基础笔记十 汇编寻找C程序入口

逆向基础笔记十一 汇编C语言基本类型

逆向基础笔记十二 汇编 全局和局部 变量

逆向基础笔记十三 汇编C语言类型转换

逆向基础笔记十四 汇编嵌套if else

逆向基础笔记十五 汇编比较三种循环

逆向基础笔记十六 汇编一维数组

逆向基础笔记十七 汇编二维数组 位移 乘法

逆向基础笔记十八 汇编 结构体和内存对齐

逆向基础笔记十九 汇编switch比较if else

逆向基础笔记二十 汇编 指针(一)

逆向基础笔记二十一 汇编 指针(二)

逆向基础笔记二十二 汇编 指针(三)

逆向基础笔记二十三 汇编 指针(四)

# 指针作为参数

## 代码

```c

#include "stdafx.h"

void function(int num){

num=52;

}

void function2(int* num){

*num=52;

}

int main(int argc, char* argv[])

{

int num=610;

function(num);

printf("%d\n",num);

function2(&num);

printf("%d\n",num);

return 0;

}

```

------

## 运行结果

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312142400195.png)

可以看到没有通过指针进行传参的数据在function内部修改后并没有影响到原本的数值

而通过指针进行传参的数据在function2内部修改后就影响了原本的数值

------

## 反汇编代码

### 函数外部

#### num初始化

```assembly

20: int num=610;

0040D978 mov dword ptr ,262h

```

------

#### function和输出

```assembly

21: function(num);

0040D97F mov eax,dword ptr

0040D982 push eax

0040D983 call @ILT+15(function) (00401014)

0040D988 add esp,4

22: printf("%d\n",num);

0040D98B mov ecx,dword ptr

0040D98E push ecx

0040D98F push offset string "%d\n" (0042201c)

0040D994 call printf (00401130)

0040D999 add esp,8

```

------

#### function2和输出

```assembly

23: function2(&num);

0040D99C lea edx,

0040D99F push edx

0040D9A0 call @ILT+20(function2) (00401019)

0040D9A5 add esp,4

24: printf("%d\n",num);

0040D9A8 mov eax,dword ptr

0040D9AB push eax

0040D9AC push offset string "%d\n" (0042201c)

0040D9B1 call printf (00401130)

0040D9B6 add esp,8

```

------

### 函数内部

#### function

```assembly

8: void function(int num){

0040D870 push ebp

0040D871 mov ebp,esp

0040D873 sub esp,40h

0040D876 push ebx

0040D877 push esi

0040D878 push edi

0040D879 lea edi,

0040D87C mov ecx,10h

0040D881 mov eax,0CCCCCCCCh

0040D886 rep stos dword ptr

9: num=52;

0040D888 mov dword ptr ,34h

10: }

0040D88F pop edi

0040D890 pop esi

0040D891 pop ebx

0040D892 mov esp,ebp

0040D894 pop ebp

0040D895 ret

```

------

#### function2

```assembly

12: void function2(int* num){

0040D7E0 push ebp

0040D7E1 mov ebp,esp

0040D7E3 sub esp,40h

0040D7E6 push ebx

0040D7E7 push esi

0040D7E8 push edi

0040D7E9 lea edi,

0040D7EC mov ecx,10h

0040D7F1 mov eax,0CCCCCCCCh

0040D7F6 rep stos dword ptr

13: *num=52;

0040D7F8 mov eax,dword ptr

0040D7FB mov dword ptr ,34h

14: }

0040D801 pop edi

0040D802 pop esi

0040D803 pop ebx

0040D804 mov esp,ebp

0040D806 pop ebp

0040D807 ret

```

------

## 反汇编分析

### function分析

#### function外部

```assembly

21: function(num);

0040D97F mov eax,dword ptr

0040D982 push eax

0040D983 call @ILT+15(function) (00401014)

0040D988 add esp,4

```

将也就是num赋值给eax,然后将eax作为参数压入到堆栈中

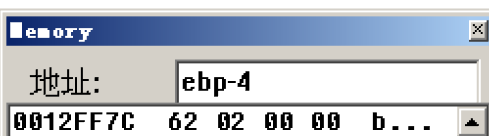

用内存窗口观察此时ebp-4的情况:

此时的ebp-4对应地址为0012FF7C,也就是前面的num

#### function内部

截取出赋值的关键代码

```assembly

9: num=52;

0040D888 mov dword ptr ,34h

```

注意到此时赋值为(参数),用内存窗口观察其地址并比较和先前的ebp-4的地址

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312143757355.png)

可以看到此时要赋值的地址为0012FF2C,和先前的num地址0012FF7C不同,但值是相同的:0x262=610

于是就造成了就算修改了这里的地址中的值也不会影响原本的值

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312144030058.png)

------

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312144104146.png)

------

#### 小总结

在函数内部获得的参数的值虽然和传入的参数的值**一致**,但**实际的内存地址并不相同**,于是在函数内部修改值并**不会影响**到原本的值

------

### function2分析

#### function2外部

```assembly

23: function2(&num);

0040D99C lea edx,

0040D99F push edx

0040D9A0 call @ILT+20(function2) (00401019)

0040D9A5 add esp,4

```

将ebp-4的**地址**传给edx,然后将edx作为参数压入到堆栈中

观察此时ebp-4的情况:

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312144834028.png)

此时ebp-4就是num的地址=0012FF7C

------

#### function2内部

截取出关键的赋值代码

```assembly

13: *num=52;

0040D7F8 mov eax,dword ptr

0040D7FB mov dword ptr ,34h

```

首先看:

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312145250880.png)

会发现此时的ebp+8所存的内容就是num的**地址**:0012FF7C

------

这里是将(参数)赋值给eax,赋值后的eax是等于外面的num的

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312145358433.png)

然后再将0x34赋值到参数所存储的内容里

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312145506473.png)

------

#### 小总结

使用指针作为参数可以实现在函数内部修改后外部的值也可以**同步被修改**

## 指针作为参数总结

通过比较指针传参和非指针传参得到了以下结论:

无论是指针传参还是非指针传参,将参数传入函数内部后,**只保证了参数的内容一致,但地址不同**

之所以指针传参能够实现修改函数外部值的效果,是因为传入的参数的值就是外部值的地址,**传入的是个地址**,通过修改**同个地址**里的值而达到了影响外部值的效果

| | 传入参数 | 差异 |

| ---------- | -------- | -------------------------------------------------- |

| 非指针传参 | 参数是值 | 修改值只修改了函数内部的值,不影响函数外部 |

| 指针传参 | 参数是址 | 修改值是**通过地址**来修改的,因而能够影响函数外部 |

使用指针作为参数十分常见,因为通过这种方式就可以**不用返回值**,**直接将要返回的数据保存在指针里**即可

常见的例子:

```c

NTSTATUS

ZwOpenProcess (

__out PHANDLEProcessHandle, //进程句柄,PHANDLE 句柄指针

__in ACCESS_MASKDesiredAccess, //想要的权限

__in POBJECT_ATTRIBUTESObjectAttributes, //指向ObjectAttributes的指针

__in_opt PCLIENT_IDClientId //指向ClientId的指针

)

```

------

这是一个**内核函数**,用来打开进程,具体使用细节这里不做重点

这里的ProcessHandle是一个指针,它作为参数就是用来存储打开进程后获得的进程句柄

很多内核函数都采用了这种形式——**指针作为参数来存储要返回的数据**

------

# 指针作为返回值

先前在数组里跳过了将数组作为返回值来传递,因为那时还没有讲到指针,接下来看看指针作为返回值的情形

## 错误的返回值

### 代码

```c

#include "stdafx.h"

#include <malloc.h>

int* function(){

int arr={1,2,3,4,5};

return arr;

}

int main(int argc, char* argv[])

{

int*arr;

arr=function();

int i;

for(i=0;i<5;i++){

printf("%d\n",arr);

}

return 0;

}

```

------

### 运行结果

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312153757990.png)

可以看到运行结果并不是我们所期望的

------

### 结果分析

为什么输出的结果和预期结果不一致?

首先要知道,指针指向的地址是在函数内部的arr(临时变量存储在堆栈中),当函数内部的代码执行完毕后,这部分数据就变成了垃圾数据,可以被随意覆盖,而printf函数就是输出的时候讲这部分垃圾数据覆盖了,导致了输出结果的不正确

------

观察内存窗口,查看刚赋值完后的结果:

可以看到arr指向了一个地址,这个地址也是个堆栈地址:0012FF10

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312154343530.png)

------

看看这个地址里存储的数据:

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312154434723.png)

可以看到此时的数据是没有问题的

------

但是当printf执行后会看到:

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312154540525.png)

原本的数据被覆盖了

------

### 小总结

指针作为返回值时,如果指针所指向的地址为一个堆栈地址,即指针所指向的为函数内部的临时变量时,其数据可能会在执行其它代码的时候被覆盖

如果想要让指针作为返回值可以正常使用,有以下两种方法:

1. 让指针所指向的地址为一个全局变量,这样其数据就不会被覆盖

2. 指针返回后,将其返回的数据拷贝到另一个数组里(拷贝时不能使用会影响堆栈的语句)

第一种方法比较简单,也容易理解,下面以第二种方法为例

------

## 正确的返回值

```c

#include "stdafx.h"

#include <malloc.h>

int* function(){

int arr={1,2,3,4,5};

return arr;

}

int main(int argc, char* argv[])

{

int*arr;

int*arr2=(int*)malloc(sizeof(int)*5); //注意是在函数调用前申请的空间,如果在函数执行后再申请会影响数据

arr=function();

int i;

for(i=0;i<5;i++){

*(arr2+i)=*(arr+i); //将返回的指针里的数据拷贝到arr2

}

for(i=0;i<5;i++){

printf("%d\n",arr2);

}

return 0;

}

```

------

### 运行结果

!(https://610-pic-bed.oss-cn-shenzhen.aliyuncs.com/image-20210312155525933.png)

可以看到能够正确地输出结果

------

# 总结

可以看到将指针作为返回值并没有想象中那么方便

一般来说想要让指针作为返回值一般是采用两种办法:

- 指针作为参数,然后将要返回的数据存储到参数里

- 先声明一个全局变量,然后指针指向的为全局变量

------

# 最后要说的话

本系列笔记也算是迎来了尾声,赶在论坛周年庆之前将本系列完结,也意味着旧的落幕,新的开始

下一系列笔记暂定为PE系列笔记,希望能够对大家有所帮助

笔记掺杂了大量个人的见解,**本人技术浅薄**,可能会有不当之处,欢迎大家指正

最后希望论坛能越来越好,大家一起进步(o゜▽゜)o☆ bester 发表于 2021-3-13 15:30

@lyl610abc遇到一个不理解的函数和指针的问题,希望能得到解答,感谢

比如定义一个

# 代码

```c

#include "stdafx.h"

#include <malloc.h>

typedef struct {

int begin;

int end;

}SELECTIONDATA;

void function(SELECTIONDATA* s){

s->begin=52;

s->end=610;

}

int main(int argc, char* argv[])

//第一种方法

SELECTIONDATA sel;

function(&sel);

//第二种方法

SELECTIONDATA *sel2;

sel2=(SELECTIONDATA*) malloc(sizeof(SELECTIONDATA));

function(sel2);

return 0;

}

```

------

# 回答

两种方法实质上并没有区别,传入的参数都是指针,区别在于:

- 第一种方法是申请一个SELECTIONDATA的变量,编译器会为这个变量分配空间

- 第二种方法是申请一个指向SELECTIONDATA的指针变量,编译器只分配了指针变量的空间,但是指针所指向的结构体并没有分配,需要自己手动分配

后面对结构体的赋值没有区别,都是根据传入的参数地址来修改存储的数据 @lyl610abc遇到一个不理解的函数和指针的问题,希望能得到解答,感谢

比如定义一个

typedef struct

{

duint start;

duint end;

} SELECTIONDATA;

然后在main中这样写

SELECTIONDATA sel;

Myfunction(1,&sel)

Myfunction的定义是Myfunction(int A ,SELECTIONDATA * seletel)

调用完函数以后 sel.start 和sel.end 都会被赋值

我想问的是

1.

SELECTIONDATA sel;

Myfunction(1,&sel)

和

SELECTIONDATA *sel;

Myfunction(1,sel);

两者是否有区别? 或者说 第二种指针写法是否符合规范呢?第二种应该是要申请内存吧?

2.第一种写法和第二种写法,怎么能对其结构成员赋值呢?两者是否赋值方式不一样呢?

完结撒花。感谢楼主,PE系列笔记什么时候出? 大大的圖文並用教學講解的很不錯,小白我需要多看幾次才能理解,謝謝分享如此好文。 挺好,写的很好! 是要讲pe结构吗,感觉pe结构重要程度不如windows 消息机制啊 livd66 发表于 2021-3-12 17:07

挺好,写的很好!

回帖奖励没设置好,明天给你补上{:301_971:} 很适合查漏补缺,很多概念不是很明白。 受教了,谢谢 感谢分享!! 真大佬,现在这种详细的教程已经找不到了。